揭秘黑客武器库,深度解析 Dos 攻击工具及其防御之道

在数字化的世界中,网络安全无处不在,而一种古老的网络攻击手段——Denial of Service(DoS,拒绝服务攻击)却始终保持着其独特的威胁地位,让我们一起走进Dos攻击工具的神秘世界,了解它的运作机制,以及如何有效应对这一挑战。

DoS攻击的核心理念是利用大量的请求或数据流量,淹没目标服务器,使其无法正常响应合法用户,从而达到瘫痪或者干扰服务的目的,这些工具通常包括但不限于ICMP Flood、UDP Flood、SYN Flood、DDoS(分布式拒绝服务)等,DDoS攻击尤其令人印象深刻,它通过将大量看似正常的请求同时发送到目标网站,让防火墙和路由器难以分辨真伪,从而形成洪流效应。

1、ICMP Flood:就是通过发送大量无效的ICMP信息包,使目标服务器的ICMP处理能力耗尽,这种攻击通常针对的是那些依赖ICMP协议的服务,如DNS查询。

2、UDP Flood:UDP协议本身不保证数据的完整性,攻击者可以利用这个特性,发送大量的UDP数据包,消耗服务器的带宽资源。

3、SYN Flood:这种攻击源于TCP连接的三次握手过程,攻击者通过伪造SYN包,使服务器无法完成连接确认,导致资源被占用。

4、DDoS:这是最典型的DoS攻击方式,通过控制大量僵尸设备(如被恶意软件感染的计算机)同时发起攻击,制造出看似合法的流量,使目标服务器不堪重负。

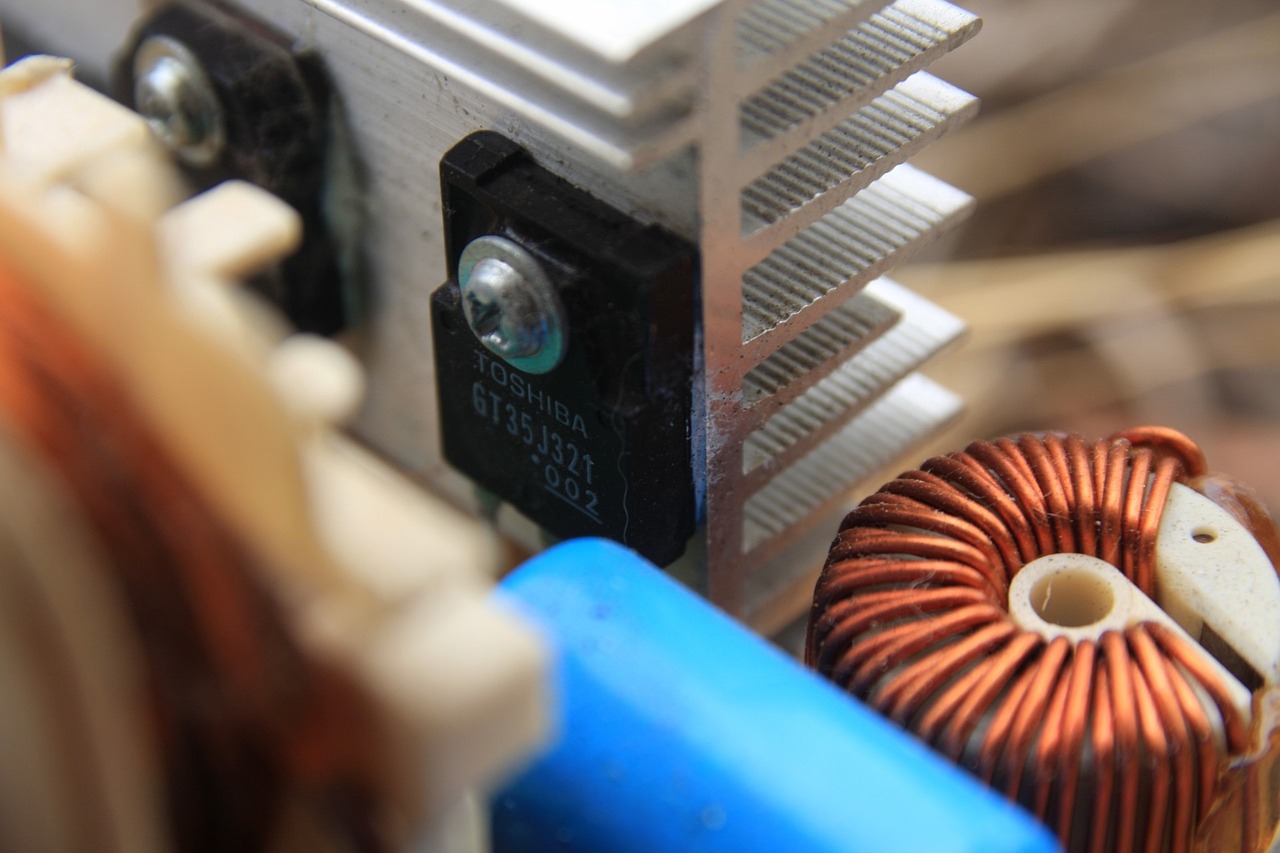

面对DoS攻击,保护措施至关重要,企业应选择具备抗DDoS防护能力的云服务商,他们通常有专门的防护网关和清洗设备,能有效地过滤和分摊攻击流量,定期更新和维护操作系统和应用软件,修复可能被利用的漏洞,网络设备也需要进行安全配置,限制不必要的服务开放,设置防火墙规则。

对于个人用户,使用防病毒软件、HTTPS加密、开启防火墙等也是防止DoS攻击的有效手段,最重要的是保持警惕,一旦发现异常流量或服务中断,应立即报告给相关机构。

Dos攻击工具如同一把双刃剑,既威胁着网络安全,也推动了技术的进步,作为自媒体作者,我们不仅要揭示其危害,更要科普防护知识,帮助大家在数字化的世界中更好地保护自己。

0 留言